Přehled problému

ECDLP, diskrétní logaritmický problém na eliptické křivce. V roce 1987 Koblitz zkonstruoval ECDLP pomocí Abelovské adiční skupiny vytvořené na eliptické křivce. Experimenty prokázaly, že klíč ke 160bitům může být srovnatelný se zabezpečením algoritmu RSA klíče 1024BITS v algoritmu šifrování eliptické křivky a mezera mezi zabezpečením mezi analogovými čísly se prudce zvyšuje. Proto může poskytnout rychlejší kryptografický systém s veřejným klíčem s menší délkou klíče a má velký zájem lidí, protože poskytuje lidem výkonné nástroje, jako je implementace šifrování dat, výměna klíčů nebo digitální podpis. nástroj.

ECC

V roce 1976 publikovali Diffie a Hellman „Cryptographic New Trend“ kvůli symetrickým šifrovacím algoritmům. Článek představuje koncept šifrování veřejným klíčem a nadnesené algoritmy RSA od Rivet, Shamir a Adelman.

Se zlepšováním a zlepšováním dekompozice, zrychlováním počítačů a rozvojem počítačových sítí, aby byla zajištěna bezpečnost dat, klíč RSA neustále potřebuje, ale nárůst délky klíče způsobuje rychlost jeho dešifrování je značně omezena a hardwarová implementace je stále více a více neúnosná, což velmi zatěžuje používání RSA, takže existuje nový algoritmus, který RSA nahradí.

1985 N. Koblitz a Miller navrhují použít eliptickou křivku pro kryptografický algoritmus v závislosti na diskrétním logaritmickém problému ECDLP ve skupině teček na oválné křivce na omezené doméně. ECDLP je obtížnější problém než faktorové členění, což je obtížnost úrovně indexu.

princip

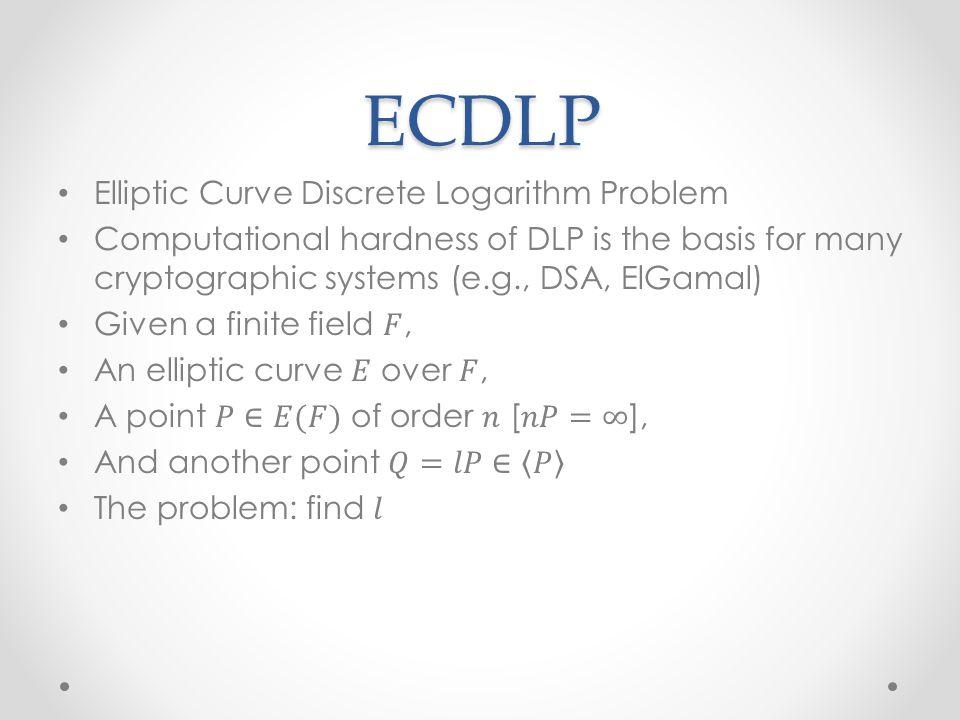

Diskrétní logaritmický problém na eliptické křivce ECDLP je definován následovně: dejte dané číslo P a eliptickou křivku E, Q = KP, v případě známých P, Q A kladné celé číslo k je menší než P. Lze prokázat, že je srovnatelný s výpočtem K a P a výpočet K a P je obtížnější.

Odpovídající dodatečnému výpočtu v eliptické křivce odpovídá modelu násobení diskrétního logaritmu, operace násobení v eliptické křivce odpovídá průměrům v diskrétním logaritmu, můžeme stanovit Odpovídající kryptografický systém eliptického logaritmu křivka.

Například, odpovídající systému veřejného klíče Diffie-Hellman, můžeme implementovat na eliptické křivce výběrem generačního prvku P na E, což je požadováno, aby byla dostatečná komunikace mezi skupinami. A B odděleně vybere A a B, A a B, ale AP a BP jsou zveřejněny, klíče mezi A a BCCC jsou ABP, který nemůže vědět.

Odpovídající systém hesel ELGAMAL lze implementovat na eliptické křivce následovně:

Vložte prostý text M do bodu E-PM, zvolte trochu B∈E, každý uživatel vyberte celé číslo a, 0

k = kg [kde K, G je bod na EP (A, B), K je celé číslo menší než N (n je řád bodu G)]

Je těžké zjistit, že K a G jsou dány podle sčítání sčítání, výpočet K je snadný; ale vzhledem k K a G je hledání K poměrně obtížné.

Toto je výzva přijatá šifrovacím algoritmem eliptické křivky. Odkazujeme na základní bod k (veřejný klíč).

související srovnání

Porovnání ECC s RSA

ECC a RSA, existují absolutní výhody v mnoha ohledech, které se odrážejí zejména v následujícím:

antiagresivní. Stejná délka klíče, jeho antiagresivita je silná.

Množství výpočtů je malé, rychlost zpracování je vysoká. Celková rychlost ECC je mnohem rychlejší než RSA, DSA je mnohem rychlejší.

Úložný prostor zabírá. Klíčová velikost a systémové parametry ECC jsou mnohem menší než RSA a DSA znamená, že je mnohem menší. To je velmi důležité pro šifrovací algoritmy na IC kartě. < / p>

Požadavky na šířku pásma. Když je dlouhá zpráva dešifrována, mají tři typy kryptografických systémů stejné požadavky na šířku pásma, ale požadavky na šířku pásma ECC jsou mnohem nižší, když jsou aplikovány na krátké zprávy. Požadavky na šířku pásma jsou pro vytvoření ECC v bezdrátové síti nízké Síťové pole má širokou škálu aplikací. Tyto vlastnosti

ECC nahradí RSA a stane se běžným šifrovacím algoritmem veřejného klíče. Například sada protokolu SET jej umístila jako protokol sady další generace. Kryptografický algoritmus provinčního veřejného klíče.

Následuje srovnání bezpečnosti a rychlosti RSA a ECC.

| Doba přerušení (MIPS rok) | RSA / DSA (délka klíče) | Délka klíče ECC | Poměr délky klíče RSA / ECC | ||||||||||||

| 10 | 512 | 5: 1 | 10 < / p> | 768 | 6: 1 | 10 | 1024 | 160 | 7: 1 | 2048 | 210 | 10: 1 | 10 | 21 000 " 140>600 | 35: 1 |

Porovnání délky matrice zabezpečení RSA a ECC

| funkce | Tvůrce zabezpečení 1.2 | BSAFE 3.0 | |||

| 163bitové ECC (MS) | 1 023bitové RSA (MS) | 3.8 | 4, 708,3 | ||

| Podpis | 2.1 (ECNRA) | 228,4 < / p> | |||

| 3.0 (ECDSA) | < Td width = "210"> | ||||

| ověření | 9.9 (ECNRA) | 12.7 | 10,7 (ECDSA) | < / TR> | |

| Výměna klíčů Diffie-Hellman | 7.3 | 1 654,0 |

Porovnání rychlosti RSA a ECC

alt název

alt název